成千上万的美国化学设施严重依赖过时的网络安全指导,使他们容易受到黑客攻击,不仅导致经济损失,还化学品泄露或爆炸,政府问责办公室(GAO)的审计找到了。

3300年化学设施在美国被列为高风险,这意味着他们使用的至少一个300年感兴趣的化学物质。关于这个列表包括有毒易爆等化合物氯和环丙烷,但也可能不会立即危险如果释放的化学物质但如果被盗可以转化为武器。

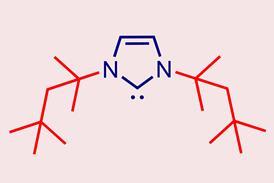

大多数化工企业,包括高风险的联网设备作为过程控制系统的一部分。例如,这使得仪器制造商远程服务他们的设备。但它可能是方便的,直接连接不仅仅是供应商,这将是每个人的,网络安全专家说洛丽·罗斯奥尼尔从太平洋西北国家实验室在美国。黑客控制的系统操作化工厂可能产生灾难性的后果,作为一个事件在沙特阿拉伯的一个炼油厂。

致命的意图

2017年事件在沙特阿拉伯黑客已经不是第一次有针对性的工业工厂的运营安全系统。然而,不像2019年ransomware袭击三个化学公司试图勒索钱,这种攻击很可能引发爆炸。

恶意软件,它看起来像一个合法制造商文件,渗透到炼油厂的紧急停车控制系统。唯一防止重大事故是黑客的自己的错误代码,这无意中关闭整个工厂。

“没人知道,是谁在幕后,但公认在社区内,这可能是一个民族国家的攻击,伊朗最有可能,”说帕特里克·科伊尔20年的经验在化学过程工业和写每天化学设施安全的博客。2018年,网络安全公司FireEye得出的结论俄罗斯国有研究所最可能攻击的工具。

沙特阿拉伯攻击远没有第一次黑客试图劫持化学设备的网络。2010年,Stuxnet病毒侵入伊朗核设施将铀浓缩到一个停滞。当时,专家认为从互联网隔离控制系统就意味着他们无懈可击,但Stuxnet可能进入的设施被感染的u盘。

公司开始实施的独立的安全控制系统,安全关闭一个化学过程,这些都是应该免受任何外部访问,Coyle说。沙特阿拉伯攻击目标只是这些安全系统证明,这不再是真实的。

当前的神话在化学和过程工业是在我们所采用的系统控制操作非常复杂,他们需要大量的专业知识,时间和金钱影响协调的攻击,会产生严重的后果,”Coyle说。但使得攻击并不阻止,他补充道。

过时了

在美国,化工企业效仿网络安全指导释放的化学工厂反恐标准(CFATS)项目——一个文档没有更新超过十年之久。这意味着在一个不断变化的威胁世界,保证设施很少,事实上,担保的,说内森•安德森,政府问责局审计。

虽然年龄并不意味着指导方针都是错误的,它使他们不完整,Coyle说。袭击的最普遍的方法之一cybersystem今天钓鱼攻击。但是没有提到钓鱼的指导,因为当它是写于2008年,钓鱼不是一件事,”他说。

“必须有一个过程,如果突然cyberlandscape变化,还有一些额外的工具套件恶意演员可以利用,指导也必须是灵活的,”安德森说。

只是更新指导可能还不够。报告还强调了136检查员负责确保设施符合CFATS法规可能没有现货不足网络安全所需的知识。高推荐一系列的培训和跟踪措施,确保检查人员在这个问题上是最新的。

警告会理会

GAO的报告已经不是第一次网络安全-或缺乏被高亮显示。早在2015年以来,安全专家一直在敦促化工厂来更新他们的组建。但是设施可能看不到立即需要这样做。我们没有恐怖分子袭击一个化学工厂在美国,,”Coyle说。“有些人会指出,说:“我们不需要花这些钱。”“

根据美国国土安全部在工业设施,网络安全事件的数量一直在上升:290年2016年,从2010年的只有41。然而,只有四人在化工领域,及其性质尚不清楚。

最重要的一个化学设施应采取措施来保护操作技术是独立的业务系统,如电子邮件,奥尼尔说。她还指出,其他指导,国家标准与技术研究所的年代,美国化学理事会的或ISO 27001系列。

通常问题是,“这事情应该如何工作的人有一个想法,他们不明白运行工厂的工程师正在处理”,奥尼尔指出。她的角色在黑板上的网络安全专业组织ISC2,她希望帮助化学工程师或核电站运营商更加网络意识到——“或许得到一个网络安全认证”。奥尼尔说,这个行业肯定会受益于更多的人弥合分歧。

还没有评论